Un fichier image échangeable, plus connu sous le nom EXIF, contient des informations stockées en JPEG, PNG, PDF et dans de nombreux autres types de fichiers. Ces données incorporées peuvent parfois révéler des informations intéressantes, notamment des horodatages, des informations sur le périphérique et des coordonnées GPS. La plupart des sites Web ne nettoient toujours pas correctement les données EXIF des images, laissant eux-mêmes ou leurs utilisateurs des risques.

En tant que testeurs d’intrusion, connaître le type de périphérique utilisé par une cible nous aidera à déterminer le (s) type (s) de charge utile à générer. L’ arrestation de Higinio Ochoa est un exemple classique d’utilisation de données EXIF pour attraper un chapeau noir . Les agents du FBI ont extrapolé la position géographique de sa petite amie en utilisant les données GPS trouvées sur une photo téléchargée sur Higinio.

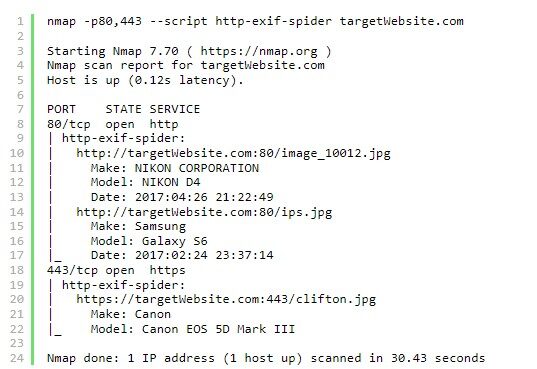

Le script http-exif-spider de Nmap peut être utilisé pour extraire des données EXIF intéressantes à partir de photos trouvées sur des sites Web. Un tel script n’est pas utile contre les sites grand public comme Instagram, Twitter et Facebook. Les principaux sites Web nettoient les données EXIF lorsque les utilisateurs téléchargent de nouvelles photos. Toutefois, les blogs personnels, les petites entreprises et les entreprises peuvent ne pas appliquer de mesures de sécurité strictes ou surveiller ce que les employés publient en ligne. Il n’est pas rare de trouver des données GPS sur des photos.

nmap -p80,443 –script http-exif-spider targetWebsite.comStarting Nmap 7.70 ( https://nmap.org )

Nmap scan report for targetWebsite.com

Host is up (0.12s latency).PORT STATE SERVICE

80/tcp open http

| http-exif-spider:

| http://targetWebsite.com:80/image_10012.jpg

| Make: NIKON CORPORATION

| Model: NIKON D4

| Date: 2017:04:26 21:22:49

| http://targetWebsite.com:80/ips.jpg

| Make: Samsung

| Model: Galaxy S6

|_ Date: 2017:02:24 23:37:14

443/tcp open https

| http-exif-spider:

| https://targetWebsite.com:443/clifton.jpg

| Make: Canon

|_ Model: Canon EOS 5D Mark IIINmap done: 1 IP address (1 host up) scanned in 30.43 seconds

Nous pouvons voir que la cible ci-dessus utilise un téléphone Android et divers appareils photo numériques. Nous pouvons maintenant (avec un certain degré de certitude) générer une charge utile spécifique à Android et l’envoyer à la cible afin de compromettre davantage leurs appareils, comptes et réseaux.

Lors de la tentative d’extraction de données EXIF à partir de grandes photos, Nmap peut générer un message d’erreur indiquant « La taille actuelle du cache http dépasse la taille maximale ». C’est Nmap qui nous dit que la photo est trop grande et dépasse la valeur de taille de fichier maximale par défaut. Utilisez l’ argument http.max-cache-size et augmentez la valeur si nécessaire.

Qu’il s’agisse d’énumérer des sous-domaines, de détecter des informations de version de WAF ou de signaler des pages Web cassées pour une prime de bogue, les scripts Nmap nous couvrent. Et nous avons à peine effleuré la surface avec ce dont les scripts Nmap sont capables.

Prochain article, je parlerai de scripts qui ne déclencheront pas de pare-feu d’applications Web ni n’alerteront les administrateurs système de nos tentatives de reconnaissance.

Total Users : 148747

Total Users : 148747 Total views : 649499

Total views : 649499